Êtes-vous préoccupé par la sécurité de votre réseau ou de celui de quelqu`un d`autre? Sécuriser votre routeur contre les intrus indésirables est l`un des fondements d`un réseau sécurisé. L`un des outils de base pour cette tâche est Nmap ou Network Mapper. Ce programme scanne o.une. une cible et signale quels ports sont ouverts et lesquels sont fermés. Les spécialistes de la sécurité utilisent ce programme pour tester la sécurité d`un réseau.

Pas

Méthode1 sur 2:Avec Zenmap

1.

Télécharger le programme d`installation Nmap. Vous pouvez le télécharger gratuitement sur le site Web du développeur. Il est fortement recommandé de le télécharger directement depuis le développeur pour éviter les virus ou les faux fichiers. Le package d`installation de Nmap comprend Zenmap, l`interface graphique pour Nmap qui permet aux débutants d`exécuter plus facilement des analyses sans avoir à apprendre les commandes.

- Le programme Zenmap est disponible pour Windows, Linux et Mac OS X. Sur le site Web de Nmap, vous trouverez les fichiers d`installation pour tous les systèmes d`exploitation.

2. Installer Nmap. Exécutez le programme d`installation une fois le téléchargement terminé. Il vous sera demandé quels composants vous souhaitez installer. Pour profiter pleinement de Nmap, gardez-les tous cochés. Nmap n`installera pas d`adware ou de spyware.

3. Exécutez le programme d`interface graphique Zenmap à partir de Nmap. Si vous avez laissé les paramètres par défaut lors de l`installation, vous devriez voir une icône correspondante sur votre bureau. Sinon, regarde dans le menu Démarrer. L`ouverture de Zenmap lancera le programme.

4. Entrez la cible de l`analyse. Le programme Zenmap fait de la numérisation un processus assez simple. La première étape pour effectuer une analyse consiste à choisir votre public cible. Vous pouvez ajouter un domaine (exemple.com), saisissez une adresse IP (127.0.0.1), une adresse réseau (192.168.1.0/24) ou une combinaison de ceux-ci.

Selon l`intensité et le but de l`analyse, l`exécution d`une analyse Nmap peut être contraire aux conditions de votre FAI et peut sembler suspecte. Vérifiez toujours la législation de votre pays et votre contrat FAI avant d`effectuer une analyse Nmap sur des cibles autres que votre propre réseau.

5. Choisissez votre profil. Les profils sont des groupes prédéfinis de modificateurs qui changent ce qui est scanné. Les profils vous permettent de sélectionner rapidement différents types de scans sans avoir à taper les paramètres sur la ligne de commande. Choisissez le profil qui correspond le mieux à vos besoins :

Balayage intense - Une analyse complète. Comprend la détection du système d`exploitation, la détection de la version, l`analyse des scripts, la traceroute et une synchronisation d`analyse agressive. Ceci est considéré comme une « analyse intrusive ».analyse ping - Cette analyse détecte si les cibles sont en ligne, sans analyser les ports.scan rapide - C`est plus rapide qu`une analyse régulière en raison d`un timing agressif et parce que seuls les ports sélectionnés sont analysés.analyse régulière - Ceci est l`analyse Nmap par défaut sans aucun paramètre. Il renverra un ping et affichera les ports ouverts de la cible.6. Cliquez sur numériser pour commencer à numériser. Les résultats actifs de l`analyse sont affichés dans l`onglet Sortie de Nmap. La durée de l`analyse dépend du profil d`analyse que vous choisissez, de la distance physique de la cible et de la configuration du réseau.

sept. Lisez vos résultats. Une fois l`analyse terminée, vous verrez le message `Nmap done` en bas de l`onglet Nmap Output. Vous pouvez maintenant voir les résultats en fonction du type d`analyse que vous avez effectué. Tous les résultats sont affichés dans l`onglet Sortie principal de Nmap, mais vous pouvez utiliser les autres onglets pour plus d`informations sur des données spécifiques.

Ports/Hôtes - Cet onglet affiche les résultats de votre analyse de port, y compris les services de ces ports.Topologie - Cela montre le traceroute pour l`analyse que vous avez effectuée. Ici vous pouvez voir combien de sauts vos données passent pour atteindre l`objectif.Détails de l`hôte - Celui-ci contient une vue d`ensemble de votre cible obtenue grâce à des analyses, comme le nombre de ports, les adresses IP, les noms d`hôtes, les systèmes d`exploitation, etc.scanne - Cet onglet stocke les commandes de vos analyses précédemment exécutées. Vous permet de renumériser rapidement avec un ensemble spécifique de paramètres.Méthode 2 sur 2: Utilisation de la ligne de commande

1. Installer Nmap. Avant d`utiliser Nmap, vous devez installer le logiciel afin de pouvoir l`exécuter à partir de la ligne de commande de votre système d`exploitation. Nmap est petit et disponible gratuitement auprès du développeur. Suivez les instructions ci-dessous pour votre système d`exploitation :

Linux - Téléchargez et installez Nmap depuis votre référentiel. Nmap est disponible pour la plupart des référentiels Linux. Exécutez la commande ci-dessous, en fonction de votre distribution :- Chapeau rouge, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.tr/min (32 bits) OU

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.tr/min (64 bits) - Debian, Ubuntu

sudo apt-get install nmap

les fenêtres - Télécharger le programme d`installation Nmap. Vous pouvez le télécharger gratuitement sur le site Web du développeur. Il est fortement recommandé de télécharger directement depuis le développeur pour éviter d`éventuels virus ou faux fichiers. Le programme d`installation vous permet d`installer rapidement les outils de ligne de commande de Nmap, sans avoir à les extraire dans le bon dossier.Si vous ne voulez pas de l`interface utilisateur graphique Zenmap, vous pouvez la décocher pendant le processus d`installation.

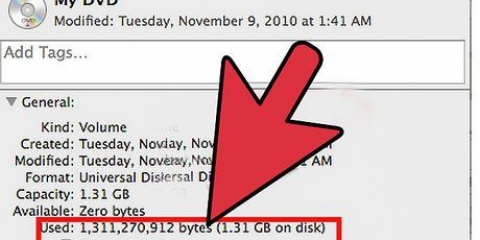

Mac OS X – Télécharger le fichier image disque Nmap. Ceci peut être téléchargé gratuitement sur le site Web du développeur. Il est fortement recommandé de télécharger directement depuis le développeur pour éviter d`éventuels virus ou faux fichiers. Utilisez le programme d`installation inclus pour installer Nmap sur votre système. Nmap nécessite OS X 10.6 ou plus.

2. Ouvrir la ligne de commande. Les commandes Nmap sont lancées à partir de la ligne de commande et les résultats sont affichés sous la commande. Vous pouvez utiliser des variables pour modifier l`analyse. Vous pouvez exécuter l`analyse à partir de n`importe quel répertoire sur la ligne de commande.

Linux - Ouvrez le terminal si vous utilisez une interface graphique pour votre distribution Linux. L`emplacement du terminal varie selon la distribution.les fenêtres- Ceci est accessible en appuyant sur la touche Windows + R et en tapant `cmd` dans le champ d`exécution. Sous Windows 8, appuyez sur la touche Windows + X et sélectionnez Invite de commandes dans le menu. Vous pouvez exécuter une analyse Nmap à partir d`un autre dossier.Mac OS X - Ouvrez l`application Terminal dans le sous-dossier Utility du dossier Applications.3. Scannez les portes de votre public cible. Pour effectuer une analyse standard, tapez nmap . Cela va pinger la cible et scanner les ports. Ceci est un scan qui peut être facilement détecté. Les résultats sont affichés à l`écran. Vous devrez peut-être faire défiler à nouveau pour voir tous les résultats.

Selon l`intensité et le but de l`analyse, l`exécution d`une analyse Nmap peut être contraire aux conditions générales de votre FAI et peut sembler suspecte. Vérifiez toujours les lois de votre pays et votre contrat FAI avant d`exécuter des analyses Nmap sur des cibles autres que votre propre réseau.

4. Exécuter une analyse personnalisée. Vous pouvez utiliser des variables sur la ligne de commande pour modifier les paramètres de l`analyse, ce qui donne des résultats plus ou moins détaillés. La modification des variables d`analyse changera la rigueur de l`analyse. Vous pouvez ajouter plusieurs variables séparées par un espace. Vous placez des variables devant l`objectif : nmap

-sS - Ceci est un scan furtif SYN. Il est moins détectable qu`un scan standard, mais peut prendre plus de temps. De nombreux pare-feu modernes peuvent détecter une analyse –sS.-sn - Ceci est un ping scan. Cela désactive l`analyse des ports et vérifie uniquement si l`hôte est en ligne.-ô - Ceci est une analyse du système d`exploitation. L`analyse tentera de déterminer le système d`exploitation cible.-une - Cette variable utilise certaines des analyses les plus couramment utilisées : détection du système d`exploitation, détection de la version, analyse des scripts et traceroute.-F - Cela active le mode rapide et réduit le nombre de ports analysés.-v - Cela affiche plus d`informations dans vos résultats, ce qui les rend plus faciles à lire.5. Exécuter l`analyse vers un fichier XML. Vous pouvez faire sortir vos résultats d`analyse dans un fichier XML pour une lecture facile dans n`importe quel navigateur Web. Pour ce faire, vous avez besoin de la variable -bœuf ainsi que donner un nom de fichier au nouveau fichier XML. Une commande complète peut ressembler à nmap –oX Résultats de l`analyse.xml .

Le fichier XML sera enregistré dans votre emplacement de travail actuel.

Des astuces

- La cible ne répond pas? Placez le paramètre `-P0` derrière le scan. Cela forcera Nmap à démarrer l`analyse même si le programme pense que la cible n`existe pas. Ceci est utile si l`ordinateur est bloqué par un pare-feu.

- Je me demande comment se passe le scan? Pendant que l`analyse est en cours, appuyez sur la barre d`espace ou sur n`importe quelle touche pour afficher la progression de Nmap.

- Si votre scan semble prendre une éternité (vingt minutes ou plus), ajoutez le paramètre `-F` à la commande pour que Nmap scanne uniquement les ports les plus fréquemment utilisés.

Mises en garde

Si vous exécutez souvent des analyses Nmap, gardez à l`esprit que votre FAI (fournisseur d`accès Internet) peut commencer à poser des questions. Certains FAI recherchent régulièrement le trafic Nmap et Nmap n`est pas exactement l`outil le plus discret. Nmap est un outil très connu utilisé par les pirates informatiques, vous devrez donc peut-être expliquer.

- Assurez-vous d`avoir la permission de scanner la cible! Numérisation www.maison Blanche.le gouvernement demande juste des ennuis. Si vous voulez scanner une cible, essayez scanme.nmap.organisation. Il s`agit d`un ordinateur de test, mis en place par l`auteur de Nmap, qui est libre de scanner, sans tonnerre.

Articles sur le sujet "Exécuter une analyse simple avec nmap"