Kali Linux peut être utilisé pour de nombreuses choses, mais est probablement mieux connu pour sa capacité à envahir ou à "pirater" des réseaux tels que WPA et WPA2. Il existe des centaines d`applications Windows qui prétendent pirater WPA ; ne l`utilise pas! Ce ne sont qu`une arnaque, utilisée par des hackers professionnels pour pirater des hackers débutants ou en herbe. Il n`y a qu`un seul moyen pour les pirates d`entrer dans votre réseau et c`est avec un système d`exploitation Linux, une carte sans fil avec mode moniteur et aircrack-ng ou quelque chose de similaire. Notez également que même avec ces outils, le cracking WiFi n`est pas pour les débutants. Une connaissance de base du fonctionnement de l`authentification WPA et une certaine familiarité avec Kali Linux et ses outils sont nécessaires, de sorte qu`un pirate informatique qui accède à votre réseau est peu susceptible d`être un novice!

Pas

1. Démarrez Kali Linux et connectez-vous, de préférence en tant que root.

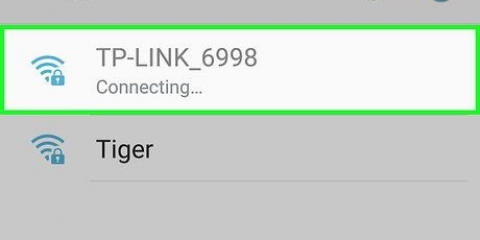

2. Branchez votre adaptateur sans fil compatible avec l`injection (sauf si la carte de votre ordinateur le prend en charge).

3. Déconnectez tous les réseaux sans fil. Ouvrez un terminal et tapez airmon-ng. Cela listera toutes les cartes sans fil qui prennent en charge le mode moniteur (et non-injection).

Si aucune carte ne s`affiche, veuillez déconnecter et reconnecter la carte et vérifier si elle prend en charge le mode moniteur. Vous pouvez vérifier si la carte prend en charge le mode moniteur en tapant ifconfig dans un autre terminal -- si la carte est répertoriée dans ifconfig mais pas dans airmon-ng, alors la carte ne la prend pas en charge.

4. Tapez `airmon-ng start` suivi de l`interface de votre carte sans fil. Par exemple : si votre carte s`appelle wlan0, alors vous taperez : airmon-ng démarrer wlan0.

Le message `(mode moniteur activé)` signifie que la carte a été mise en mode moniteur avec succès. Notez le nom de la nouvelle interface du moniteur, mon0.

5. taper airodump-ng suivi du nom de la nouvelle interface du moniteur. L`interface du moniteur est probablement lun0.

6. Voir les résultats d`Airodump. Vous verrez maintenant une liste de tous les réseaux sans fil de votre région, ainsi que de nombreuses informations utiles à leur sujet. Trouvez votre propre réseau ou le réseau pour lequel vous êtes autorisé à effectuer un test d`intrusion. Une fois que vous avez découvert votre réseau dans la liste constamment mise à jour, appuyez sur Ctrl+C arrêter le processus. Notez le canal de votre réseau cible.

sept. Copiez le BSSID du réseau cible. Tapez maintenant cette commande : airodump-ng -c [canal] --bssid [bssid] -w /root/Desktop/ [monitor interface]

Remplacez [channel] par le canal de votre réseau cible. Collez le BSSID du réseau où se trouve [bssid] et remplacez [monitor interface] par le nom de votre interface de moniteur, (mon0).Une commande complète devrait ressembler à ceci : airodump-ng -c 10 --bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0.8. Attends. Airodump n`a plus qu`à vérifier le réseau cible afin que nous puissions trouver des informations plus spécifiques à ce sujet. Ce que nous faisons actuellement, c`est attendre qu`un appareil se (re)connecte au réseau, forçant le routeur à envoyer la poignée de main à quatre voies nécessaire pour déchiffrer le mot de passe.

Quatre fichiers apparaîtront également sur votre bureau ; C`est là que la poignée de main est stockée lorsqu`elle est collectée, alors ne la supprimez pas! Mais on va pas vraiment attendre qu`un appareil se connecte. Non, ce n`est pas ce que font les pirates impatients.Nous allons en fait utiliser un autre outil sympa fourni avec la suite aircrack appelé aireplay-ng pour accélérer le processus. Au lieu d`attendre qu`un appareil se connecte, les pirates utilisent cet outil pour forcer un appareil à se reconnecter en envoyant des paquets de désauthentification (deauth) à l`appareil, lui faisant croire qu`il se reconnecte au routeur. Bien sûr, pour que cet outil fonctionne, quelqu`un d`autre doit d`abord être connecté au réseau, alors surveillez l`airodump-ng et attendez qu`un client apparaisse. Cela peut prendre beaucoup de temps, ou juste un instant, pour que le premier se présente. Si aucun ne se présente après une longue attente, le réseau est peut-être vide maintenant ou vous êtes trop loin du réseau.9. Exécutez airodump-ng et ouvrez un deuxième terminal. Dans ce terminal, tapez la commande suivante : aireplay-ng –0 2 –a [bssid du routeur] –c [bssid du client] mon0.

Le –0 est un raccourci pour le mode mort et le 2 est le nombre de paquets de mort à envoyer.-a indique le bssid du point d`accès (routeur) ; remplacer [router bssid] par le BSSID du réseau cible, par exemple 00:14:BF:E0:E8:D5.-c indique les clients BSSID. Remplacez [client bssid] par le BSSID du client connecté ; ceci est indiqué sous `STATION`.Et mon0 ne signifie bien sûr que l`interface de cet affichage ; changez-le si le vôtre est différent.Une commande complète ressemble à ceci : aireplay-ng –0 2 –a 00:14:BF:E0:E8:D5 –c 4C:EB:42:59:DE:31 mon0.dix. presseEntrez. Vous verrez comment aireplay-ng envoie les paquets, et dans quelques instants vous devriez voir ce message sur la fenêtre de airodump-ng! Cela signifie que la poignée de main a été enregistrée et que le mot de passe est entre les mains du pirate informatique, sous une forme ou une autre.

Vous pouvez fermer la fenêtre aireplay-ng et cliquer sur Ctrl+C appuyez sur dans le terminal de airodump-ng, pour arrêter de surveiller le réseau, mais ne le faites pas encore, au cas où vous auriez besoin de certaines informations plus tard.À partir de ce moment, le processus est complètement entre votre ordinateur et ces quatre fichiers sur le bureau. Parmi ceux-ci est principalement .casquette importante.11. Ouvrir un nouveau terminal. Tapez la commande : aircrack-ng -a2 -b [routeur bssid] -w [chemin vers la liste de mots] /root/Desktop/*.casquette

-a est utilisé par la méthode aircrack pour casser la poignée de main, la méthode 2=WPA.-b signifie BSSID ; remplacez [router bssid] par le BSSID du routeur cible, tel que 00:14:BF:E0:E8:D5.-w signifie glossaire; remplacez [chemin d`accès à la liste de mots] par le chemin d`accès à une liste de mots que vous avez téléchargée. Par exemple : avez-vous `wpa.txt` dans le dossier racine. Ainsi `/root/Desktop/*`..la casquette est le chemin qui y mène .cap avec le mot de passe ; l`astérisque (*) est un caractère générique sous Linux, et en supposant qu`aucun autre .cap sur votre bureau, cela devrait fonctionner correctement tel quel.Une commande complète ressemble à ceci : aircrack-ng –a2 –b 00:14:BF:E0:E8:D5 –w /root/wpa.txt /root/Bureau/*.casquette.12. En attente d`aircrack-ng pour démarrer le processus de craquage de mot de passe. Cependant, il ne déchiffrera le mot de passe que si le mot de passe se trouve dans le dictionnaire que vous avez sélectionné. Parfois ce n`est pas le cas. Si tel est le cas, vous pouvez féliciter le propriétaire du fait que son réseau est « impénétrable », bien sûr seulement après avoir essayé chaque liste de mots qu`un pirate pourrait utiliser ou créer!

Mises en garde

Pirater le Wi-Fi de quelqu`un sans autorisation est considéré comme un acte illégal ou un crime dans la plupart des pays. Ce didacticiel permet d`effectuer un test d`intrusion (piratage pour sécuriser un réseau) et d`utiliser votre propre réseau et routeur de test.

Nécessités

- Une installation réussie de Kali Linux (ce que vous avez probablement déjà fait).

- Un adaptateur sans fil adapté au mode injection/moniteur

- Une liste de mots pour essayer de "craquer" le mot de passe de la poignée de main une fois qu`il est capturé

Articles sur le sujet "Hack wpa, wpa2 ou wi-fi avec kali linux"